前言

近期飞牛的安全漏洞还是很严重的,希望飞牛团队通过这次事件能够正视安全问题。我自己一是没有中招,二是有一款好用的国产系统真的不容易,所以继续使用飞牛,但还是要尽可能升级一下防护等级。由于实在没找到中招的机制,所以挑选一些看上去有用且操作简单的方法。

这些方法即使全做了,也不保障100%安全,最安全的方法是切断所有外网,只在内网环境使用。

基础设置

-

升级官方系统

截止的目前,官方已经针对漏洞升级过2次系统,现在系统版本是1.1.9,并且要求修改系统密码并关闭SSH功能。

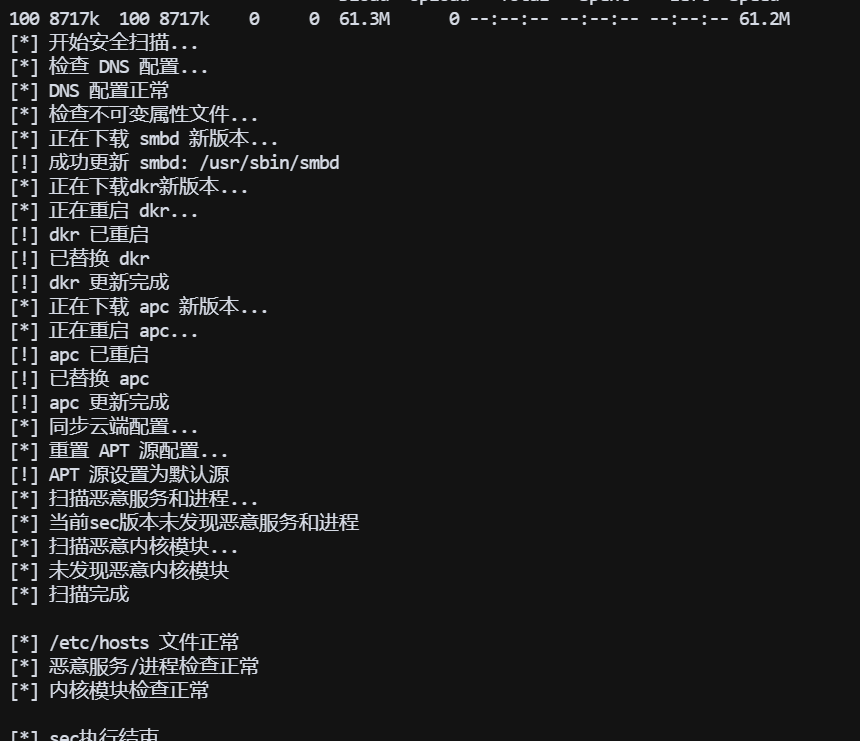

升级后执行官方查杀脚本:curl -L https://static2.fnnas.com/aptfix/trim-sec -o trim-sec && chmod +x trim-sec && ./trim-sec如果无法升级或脚本查出有病毒,直接重装系统。

-

修改常用端口

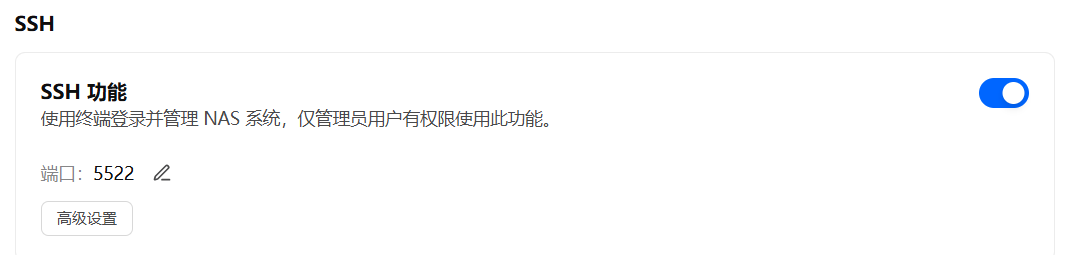

- 开启SSH功能前,将<code>22</code>端口修改为其他

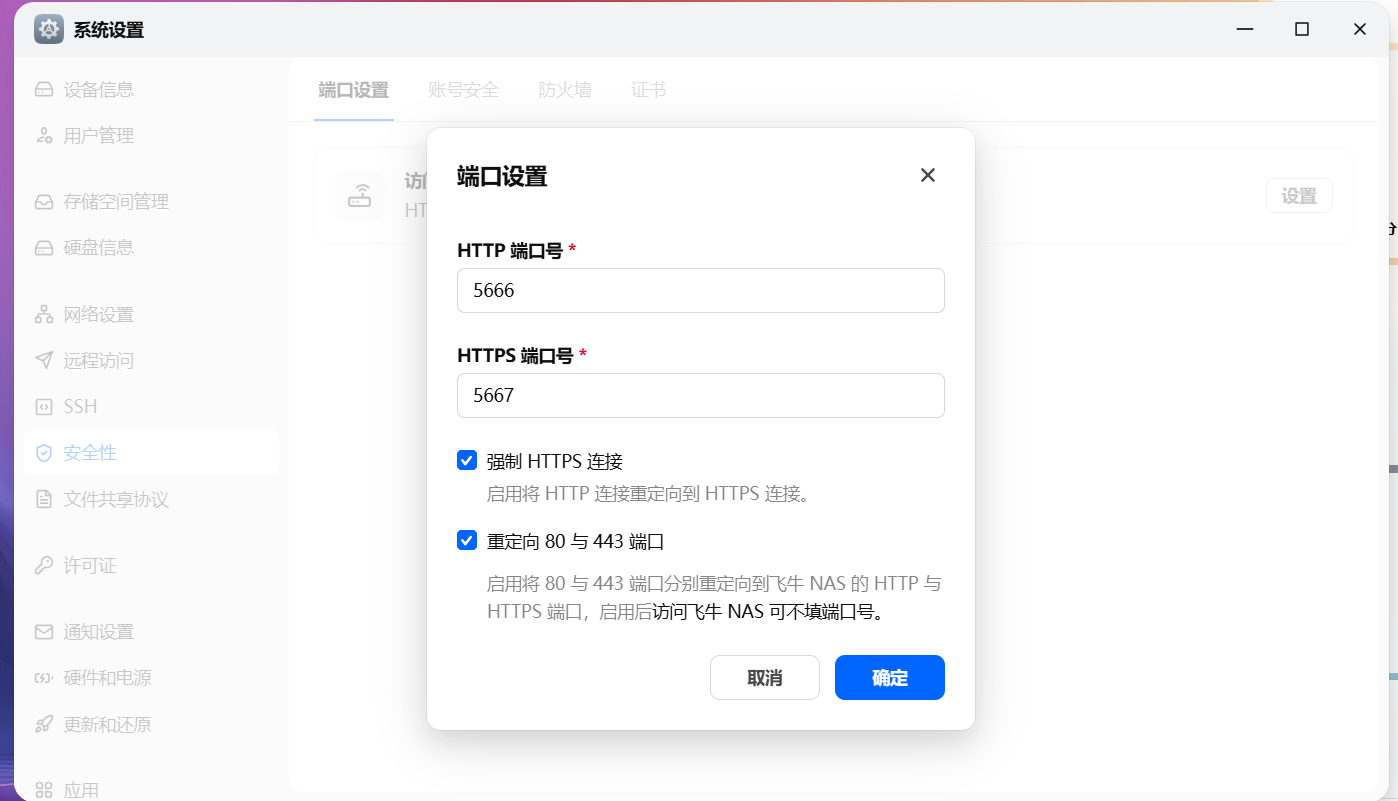

- 修改飞牛默认端口,将<code>5666</code>和<code>5667</code>修改为其他

- 禁掉<code>8000</code>和<code>8001</code>端口,这两个端口到现在还能使用,也反映出飞牛团队确实不重视安全

- 开启SSH功能前,将<code>22</code>端口修改为其他

-

开启防火墙,我的网络结构是主路由是华硕路由器(开启防火墙),旁路由是istoreos(开启防火墙+adgardhome),所以我的飞牛防火墙未开启。

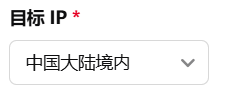

飞牛防火墙默认设置基本等于无效,如果需要开启,请修改防火墙默认为拒绝访问,并且将需要暴露的应用端口填入第一个规则,目标IP可以选择境内,出入站均如此设置。

-

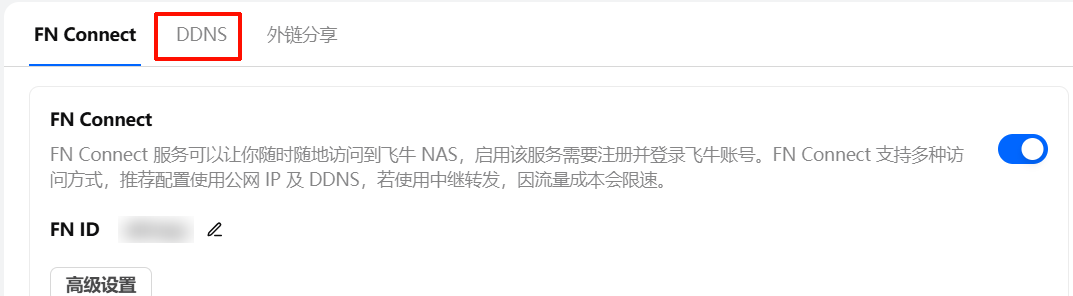

修改FN ID,关闭FN Conect和自带的DDNS服务。

使用lucky添加IP过滤

我一直使用lucky实现ddns功能,设置简单,功能丰富,仅暴露一个端口既可实现多个服务的外网访问,使用方法我之前也做过。多说一句,家用NAS主要是内网环境,外网使用对象最好仅限自己及几个人的家庭或团队,真正建站的还是买个服务器吧。

-

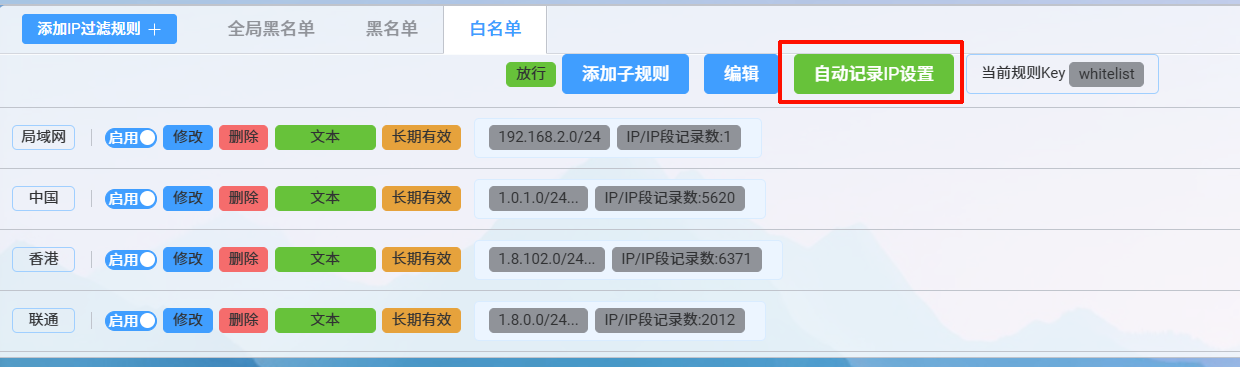

IP过滤-设置白名单-添加子规则,我的飞牛地址是<code>192.168.2.185</code>,所以规则写<code>192.168.2.0/24</code>

-

添加境内IP,IP列表先空着

-

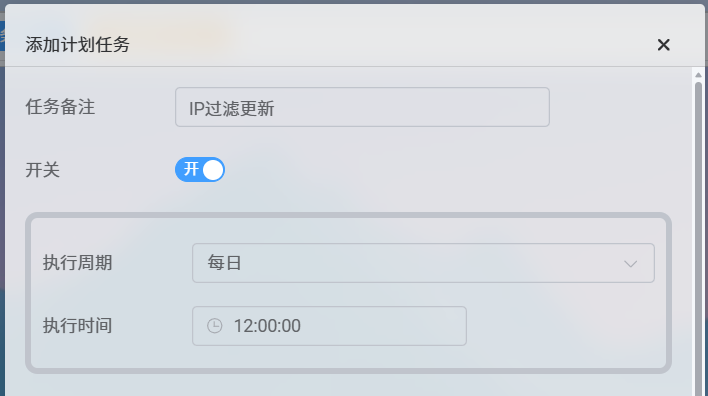

添加计划任务,自动获取IP列表,可选择每日更新

-

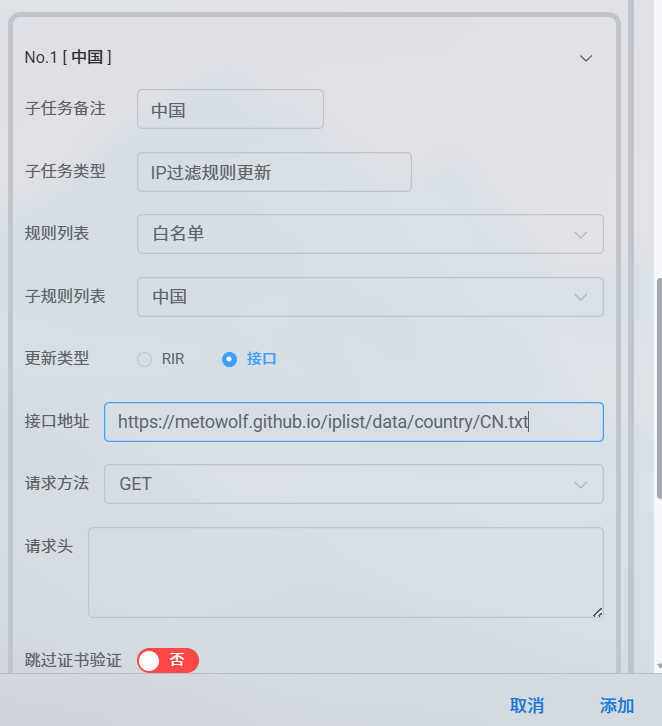

下划添加子任务-类型选择IP过滤规则更新

接口地址查询:https://github.com/metowolf/iplist

-

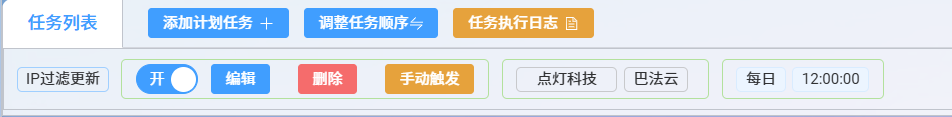

手动触发一次,IP就添加好了

-

根据需求可以如法添加香港等地区规则

手机无法访问的话还需要添加手机运营商规则。

-

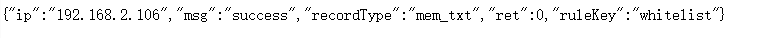

添加自动记录IP设置,添加安全入口,复制链接,保存配置

打开链接,说明配置好了

会多一条自动配置的规则

-

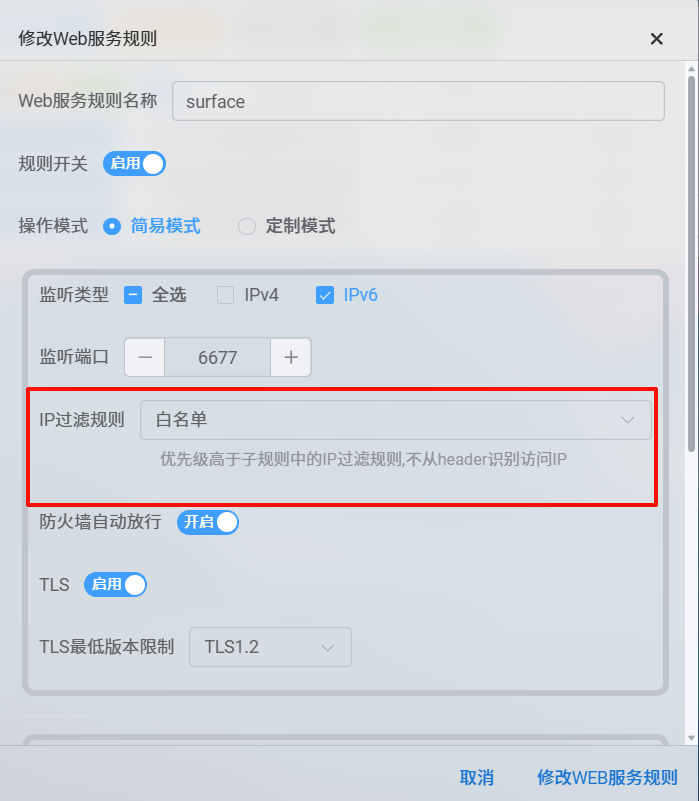

web服务-右键-编辑

IP过滤规则选择白名单,保存后就设置完毕了

Lucky_ 设置Coraza WAF

以下内容均来自lucky作者

-

功能介绍

确认你的 Lucky 支持 Coraza WAF

Coraza 是一款功能强大的企业级 OWASP Web 应用程序防火墙。自 2.12.0 版本起,Coraza 已集成于 Lucky(万吉)的 Web 服务中。本文仅介绍 Coraza WAF 的快速设置方法 , 如需详细了解,请访问官方文档

请注意,不建议在硬件配置较低的路由器上运行万吉的 WAF -

详细配置步骤

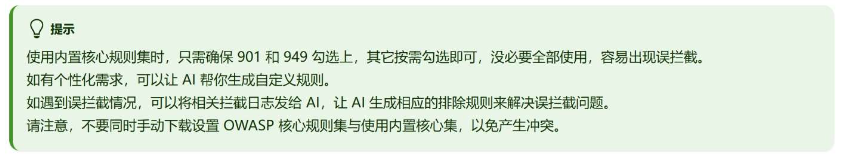

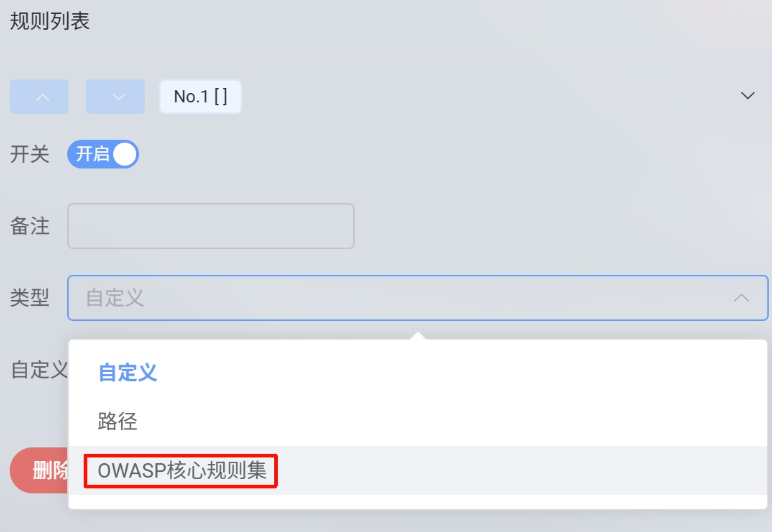

如果是简单使用,可以直接创建一条规则,选择类型为"OWASP 核心规则集"- 勾选所有规则或按需选择,系统将自动调用内置的 OWASP 核心规则集。

- 如果只是用于防御路径穿越攻击,只需勾选 901、930、949 三条规则即可。

-

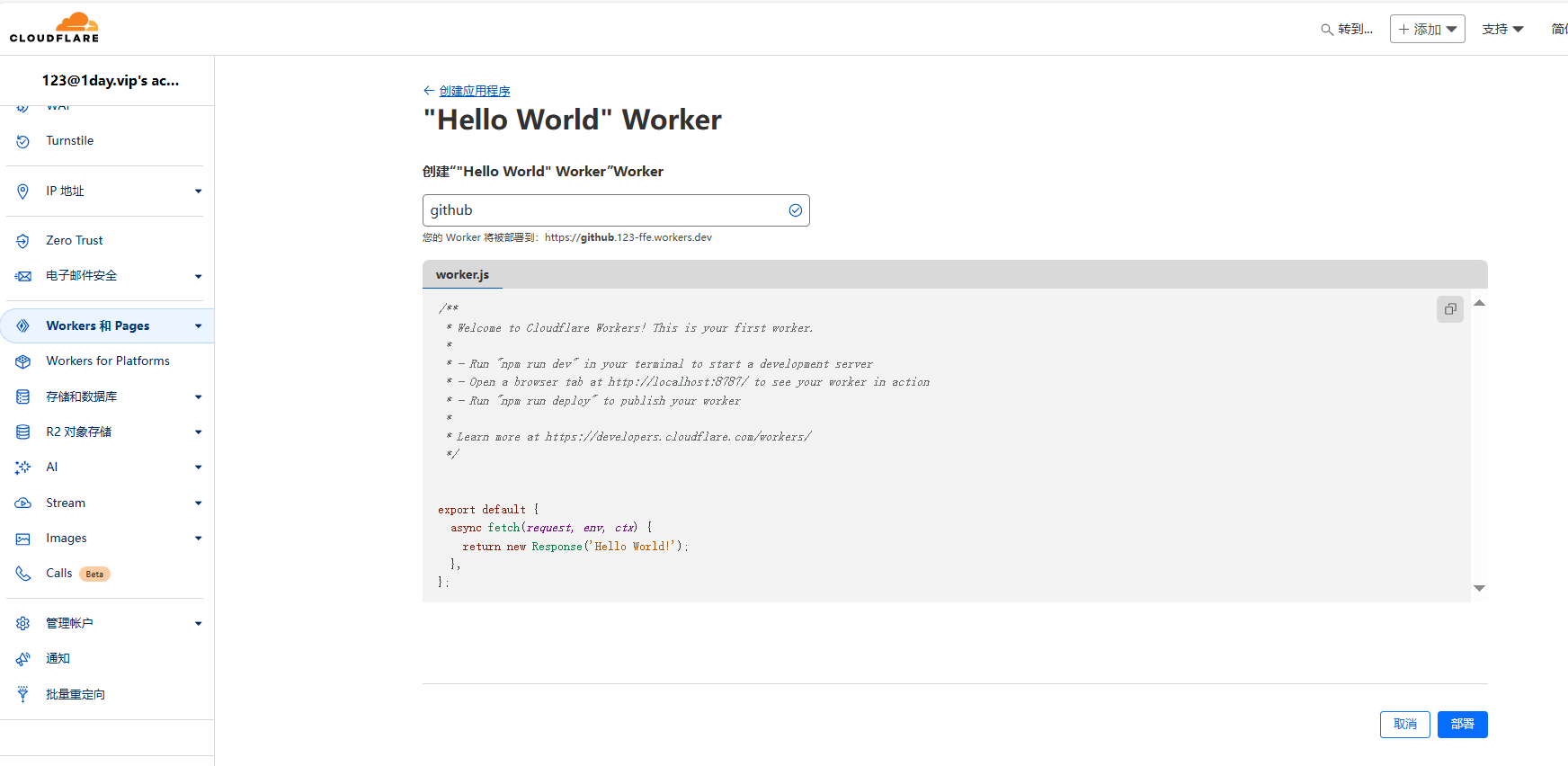

创建和配置 Coraza WAF 实例

-

登录 Lucky 后台(默认 <code>http://IP:16601/安全入口</code>)

-

进入 左侧菜单栏 - Coraza WAF

-

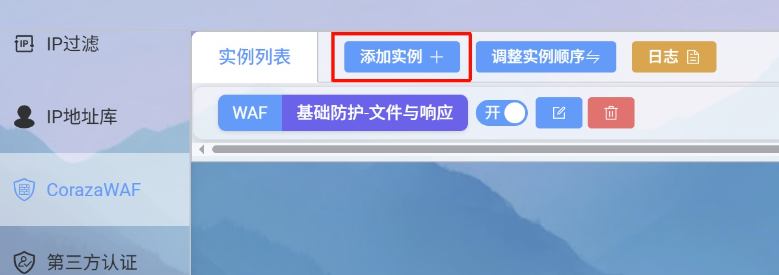

添加实例

- 自定义实例名称 , 如 "基础防护" , 然后点击添加规则按钮

- 点击规则列表 - 类型选框 , 下拉菜单中选择 "OWASP核心规则集"

- 勾选 901 , 930 , 949 三条规则 , 保存即可

-

-

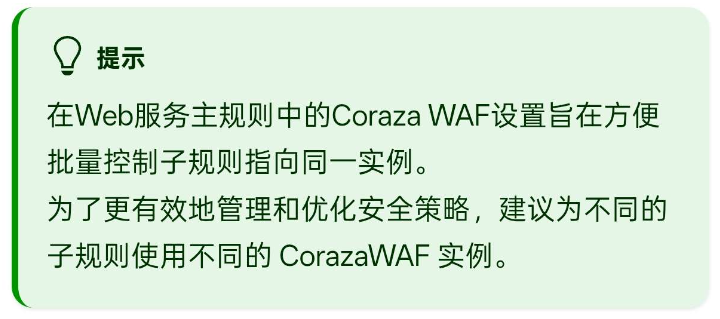

应用 WAF 实例

Lucky 中的WAF配置是 “按服务独立启用” 的 ,在每一个 “Web 服务” 中按需绑定,也就是说

- 可以为飞牛 OS 管理页面开启这个 WAF 实例

- 为 Docker 部署的 qBittorrent 单独开启或关闭

- 为 Bitwarden 绑定同一个 WAF 实例

- 也可以为不同服务绑定不同的 WAF 实例(比如一个用“基础防护”,另一个用“高强度防护”)

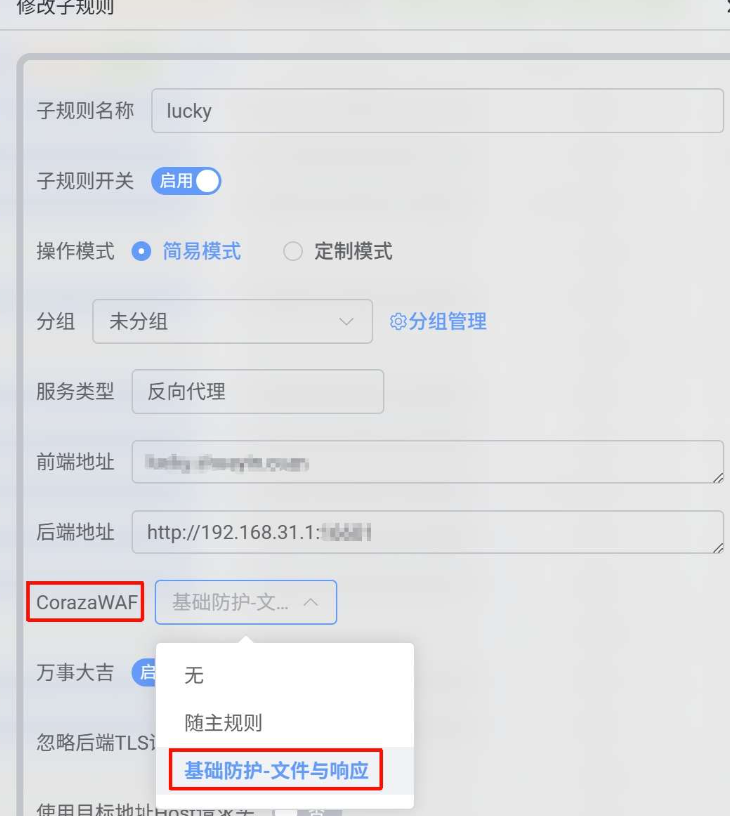

在相应的Web服务子规则选择已创建的CorazaWAF实例

-

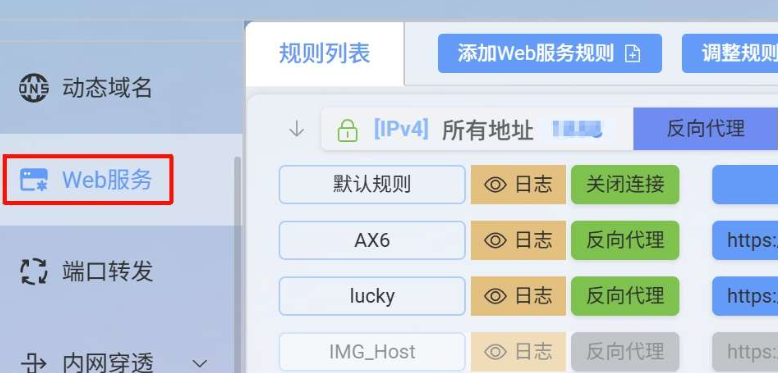

进入 左侧菜单栏 - Web服务

-

选择需要配置的子规则 - 修改子规则 - Coraza WAF - 选择已创建的WAF实例 , 保存即可自动应用

-

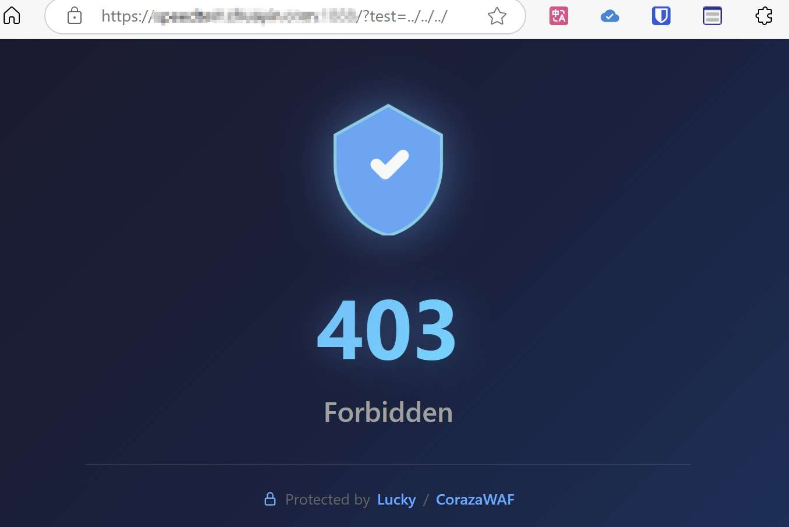

测试是否生效

在已开启防护的URL后添加 <code>?test=../../</code> 参数,如被拦截则说明路径穿越防护已生效。例如<code>https://域名/?test=../../../</code>URL 参数中包含 <code>?test=../../../</code>是典型的路径遍历(Path Traversal)攻击测试,也称为目录遍历。这是黑客或安全测试人员探测Web应用程序安全漏洞的一种常见手法。

生效表现:页面被拦截(显示403 Forbidden,Lucky/WAF)

未生效表现:页面能正常打开或显示404

内网穿透

这类软件、技术众多,各种声音都有,看下来最好不用,用就用大厂的。种类选择不暴露端口的,比如异地组网、VPN等技术的,不要用地址转发或端口映射的,我之前推荐的公益frp虽然免费但我自己已经不用了。